各位校園網(wǎng)用戶:

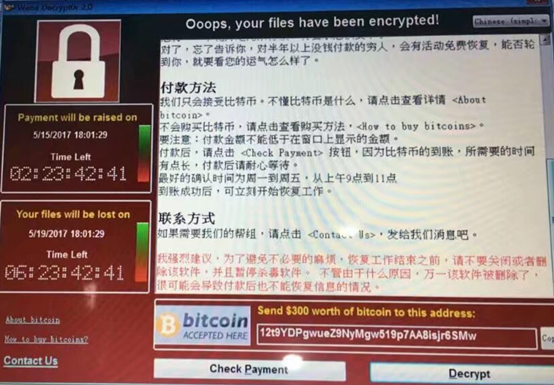

5月12日晚,全球爆發(fā)大規(guī)模勒索病毒感染事件,。根據(jù)中國高等教育學(xué)會教育信息化分會網(wǎng)絡(luò)信息安全工作組公告,,已有多所高校的大量電腦感染勒索病毒,表現(xiàn)為重要文件被加密,,只有支付高額的比特幣贖金才能解密恢復(fù)文件,,如下圖所示。網(wǎng)絡(luò)信息中心提醒校園網(wǎng)用戶提高網(wǎng)絡(luò)安全意識,,立即采取防范措施,,以避免不必要的損失。網(wǎng)絡(luò)信息中心即日起開通應(yīng)急熱線電話:776295分機,,服務(wù)時間:工作日 8:00-17:00,。

★★★ 微軟MS17-010漏洞補丁醫(yī)學(xué)院本地下載地址:http://202.120.143.184/l/yo7Mtv

經(jīng)過初步調(diào)查,此類勒索病毒傳播擴散利用了基于445端口的SMB漏洞,。此次遠(yuǎn)程利用代碼和4月14日黑客組織Shadow

Brokers(影子經(jīng)紀(jì)人)公布的Equation

Group(方程式組織)使用黑客工具包有關(guān),。其中的ETERNALBLUE模塊是SMB漏洞利用程序,可以攻擊開放了445端口的Windows機器,,實現(xiàn)遠(yuǎn)程命令執(zhí)行,。微軟在今年3月份發(fā)布的MS17-010補丁,修復(fù)了ETERNALBLUE所利用的SMB漏洞,。目前基于ETERNALBLUE的多種攻擊代碼已經(jīng)在互聯(lián)網(wǎng)上廣泛流傳,,除了捆綁勒索病毒,還發(fā)現(xiàn)有植入遠(yuǎn)程控制木馬等其他多種遠(yuǎn)程利用方式,。根據(jù)360公司的統(tǒng)計,,目前國內(nèi)平均每天有不低于5000臺機器遭到基于ETERNALBLUE的遠(yuǎn)程攻擊,并且攻擊規(guī)模有進一步擴大趨勢,。

此次利用的SMB漏洞影響以下未自動更新的操作系統(tǒng):

? 1)Windows XP/Windows 2000/Windows 2003

? 2)Windows Vista/Windows Server 2008/Windows Server 2008 R2

? 3)Windows 7/Windows 8/Windows 10

? 4)Windows Server 2012/Windows Server 2012 R2/Windows Server 2016

【校園網(wǎng)絡(luò)防范措施】

接獲公告后,,網(wǎng)絡(luò)信息中心立即采取了以下措施,以防范勒索病毒通過校園網(wǎng)進行傳播:

1. 校園網(wǎng)出口防火墻禁止外網(wǎng)對校園網(wǎng)絡(luò)135/137/139/445端口的連接,。

2. 校園網(wǎng)核心和匯聚交換機的所有VLAN禁止135/137/139/445端口的連接,。

【個人預(yù)防措施】

1. 及時升級操作系統(tǒng)到Windows最新版本,并及時更新安全補丁。由于本次勒索病毒影響巨大,,微軟發(fā)布了已停止服務(wù)的Windows XP和Windows 2003等部分服務(wù)器版特別補?。?a >https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/。

2. 定期進行重要文件的非本地備份,。

3. 停止使用Windows XP,、Windows2003等微軟已不再提供安全更新的操作系統(tǒng)。

4. 安裝并及時更新殺毒軟件,。

5. 不要輕易打開來源不明的電子郵件,。

6. 切勿輕信網(wǎng)上所謂的有償解密方法、渠道,,小心網(wǎng)絡(luò)詐騙分子利用這次事件招搖撞騙,。

7. Windows 7、Windows 8和Windows 10啟動防火墻關(guān)閉445端口,,具體操作如下:

1)打開控制面板-系統(tǒng)與安全-Windows防火墻,,點擊左側(cè)啟動或關(guān)閉Windows防火墻;

2)選擇啟動防火墻,,并點擊確定,;

3)點擊高級設(shè)置;

4)點擊入站規(guī)則,,新建規(guī)則,;

5)選擇端口,下一步,;

6)特定本地端口,,輸入445,下一步,;

7)選擇阻止連接,,下一步;

8)配置文件,,全選,,下一步;

9)名稱可以任意輸入,,完成即可,。

【參考鏈接】

網(wǎng)絡(luò)信息中心

2017年5月13日